სერვის პროვაიდერების სერვერებზე შეღწევა და ასობით ვებსაიტის დიფეისი სულაც არ არის მიმდინარე კვირის მთავარი კიბერ მოვლენა.

პირველი გაკვეთილი

2008 წლის რუსეთ-საქართველოს ომის დროს, კონვენციური საბრძოლო მოქმედებების პარალელურად განხორციელდა კიბერ შეტევები ქართულ სამთავრობო და მედია საიტებზე. საქართველო მას სრულიად მოუმზადებელი შეხვდა. კიბერ შეტევები ინფორმაციული ომის ნაწილი იყო და მიზნად ისახავდა ინფორმაციის გავრცელების ჩახშობას საქართველოდან.

სამიზნეთა შორის იყო საგარეო საქმეთა სამინისტროს ვებსაიტიც. საგარეო საქმეთა სამინისტრო ახალ ამბებს Blogspot პლატფორმაზე დებდა. ქართულმა სამთავრობო და მედია საშუალებებმა კიბერ სივრცეში ოპერირების გაგრძელება მხოლოდ გარე დახმარებით შეძლეს. გარე დახმარება გახდა საჭირო ინციდენტების გამოძიებისა და იმ სისუსტეების მოძიება-აღმოფხვრისთვის, რომელთა საშუალებითაც მოხერხდა შეტევის განხორციელება.

აღსანიშნავია, რომ მაშინ რუსეთს არ დასჭირდა კიბერ შეტევისთვის რაიმე რთული მექანიზმების გამოყენება. ქართულ საიტებზე წარმატებული შეტევა შესაძლებელი გახადა უსაფრთხოების დაბალმა დონემ, მოუგვარებელი ტექნიკური სისუსტეების სიმრავლემ, ელემენტარული კიბერ უსაფრთხოების ექსპერტიზის არქონამ. . .

ამ თემაზე მეტი ინფორმაციისთვის იხილეთ New York Times-ის სტატია

ჩავარდნილი კანონი

2008 წლის კიბერ კოლაფსის შემდეგ, შეიქმნა კომპიუტერულ ინციდენტებზე რეაგირების ჯგუფი, რომელსაც დაევალა საჯარო და კერძო სფეროში დაფიქსირებული ინციდენტების აღრიცხვა და გამოძიება. დაიწყო მუშაობა ინფორმაციული უსაფრთხოების კანონზე. კანონი 2012 წელს მიიღეს (იხილეთ კანონი matsne.gov.ge-ზე).

კანონით განისაზღვრა ინფორმაციული უსაფრთხოების მინიმალური სტანდარტი, რომელიც წარმოადგენდა ISO 27001 საერთაშორისო სტანდარტის ქართულ ენაზე ადაპტირებულ ვარიანტს. განისაზღვრა 39 კრიტიკული ინფორმაციული ინფრასტრუქტურის მქონე სუბიექტი (ყველა მათგანი სახელმწიფო სექტორიდან), რომელთაც დაევალათ კანონის დანერგვა 3 წლის ვადაში.

2018 წლისთვის 39 სუბიექტიდან კანონის მოთხოვნებს რამოდენიმე (ათამდე) სახელმწიფო ორგანიზაცია აკმაყოფილებდა. ცალსახად შეიძლება ითქვას, რომ კანონი ჩავარდა. დროთა განმავლობაში გამოიკვეთა ჩავარდნის რამდენიმე მიზეზი.

კანონის ჩავარდნის მიზეზები

თუ წაიკითხავთ ISO 27001 სტანდარტს (ან ნებისმიერ სხვა სტანდარტს, რომელიც ეხება ზოგადად მართვის სისტემების, ინფორმაციული უსაფრთხოების მართვის სისტემის თუ ხარისხის მართვის სისტემის დანერგვას), პირველივე აბზაცში წერია, რომ მართვის სისტემის დანერგვისთვის აუცილებელია „მენეჯმენტის მხარდაჭერა“. ორგანიზაციაში ეს მხარდაჭერა გამოიხატება შესაბამისი რესურსების გამოყოფით და საკითხის გაპრიორიტეტებით. ზუსტად იგივეა საჭირო ქვეყნის მასშტაბითაც.

შეიძლება ითქვას, რომ კიბერ უსაფრთხოება არასოდეს ყოფილა მთავრობის პრიორიტეტებს შორის. არც კანონი ითვალისწინებდა რაიმე ჯარიმებს კანონის შეუსრულებლობისთვის. საბოლოო ჯამში, იუსტიციის სამინისტროს მიერ მომზადებული კანონით განსაზღვრული მოთხოვნები ნაწილობრივ იუსტიციის სამინისტროს სსიპ-ებმა და ეროვნულმა ბანკმა დანერგეს (ეროვნულმა ბანკმა ISO 27001 საერთაშორისო სერტიფიცირებაც გაიარა).

მივედით მეორე პრობლემამდე – კანონის დანერგვასა და კოორდინაციაზე პასუხისმგებელი იყო იუსტიციის სამინისტროს სსიპ მონაცემთა გაცვლის სააგენტო. ცხადია, იუსტიციის სამინისტროს სსიპ-ს გაუჭირდა სხვა სამინისტროებისა და მათი სსიპ-ებისათვის მოეთხოვა პასუხი კანონის შესრულებისთვის, მით უმეტეს, რომ არანაირი სადამსჯელო ბერკეტითაც არ იყო აღჭურვილი კანონის მიერ.

კანონის წარუმატებლობაზე საუბრისას, ასევე აღნიშნავდნენ ადამიანური რესურსის ნაკლებობას. კიბერ უსაფრთხოების სფეროში ადამიანური რესურსი ამერიკასა და დიდ ბრიტანეთსაც აკლიათ და შესაბამისად, საქართველოში ეს პრობლემა მოსალოდნელი იყო. თუმცა, კიბერ უსაფრთხოება რომ მთავრობის პრიორიტეტებს შორის ყოფილიყო, ასევე პრიორიტეტი იქნებოდა 39 სამთავრობო სუბიექტისთვისაც და ეს წაახალისებდა კიბერ უსაფრთხოების სფეროს ზრდას.

კანონის ნაკლოვანებებზე საუბრისას ასევე ახსენებდნენ, რომ კანონი არ ვრცელდებოდა კერძო სექტორზე, მაგალითად, ბანკებზე ან ენერგეტიკის სფეროზე. თუმცა, აქვე უნდა გავიმეოროთ, რომ რაზეც გავრცელდა, იქაც ჩავარდა და უმეტეს შემთხვევაში, ვერ განხორციელდა.

ახალი კანონპროექტი

მომწიფდა იდეა, რომ კანონი საჭიროებდა გადახედვას და მომზადდა პროექტი, რომლის პარლამენტში კენჭისყრაც უკვე ნოემბერშია დაგეგმილი, ხოლო ძალაში 2020 წლის 1 იანვრიდან შეიძლება შევიდეს (მიღების შემთხვევაში). იხილეთ კანონპროექტი პარლამენტის საიტზე

კანონი იძლევა შეშფოთების მიზეზს რამდენიმე ასპექტის გამო. ის არ ითვალისწინებს წარსულის შეცდომებს, არც სხვა ქვეყნების გამოცდილებას, წარმოშობს ტოტალური კონტროლის რისკს და პარალელურად შემოთავაზებულმა სიახლეებმა საეჭვოა გამოასწოროს არსებული მდგომარეობა.

კანონი იძლევა შეშფოთების მიზეზს რამდენიმე ასპექტის გამო. ის არ ითვალისწინებს წარსულის შეცდომებს, არც სხვა ქვეყნების გამოცდილებას, წარმოშობს ტოტალური კონტროლის რისკს და პარალელურად შემოთავაზებულმა სიახლეებმა საეჭვოა გამოასწოროს არსებული მდგომარეობა.

კანონით განისაზღვრება კრიტიკული ინფორმაციული ინფრასტრუქტურის 3 კატეგორიის სუბიექტი: 1. სახელმწიფო სექტორი; 2. ტელეკომუნიკაციების სექტორი; 3. კერძო სექტორი;

შემოდის ახალი აქტორი: ოპერატიულ-ტექნიკური სააგენტო (OTA), რომელიც სახელმწიფო უსაფრთხოების სამსახურის (სუს) სსიპ იქნება. OTA გაუწევს კოორდინირებას პირველ და მეორე კატეგორიაში შესულ ორგანიზაციებს, მონაცემთა გაცვლის სააგენტო კი – კერძო სექტორს (მესამე კატეგორია).

რისი უფლება ექნება OTA-ს – ტოტალური კონტროლის რისკი

სახელმწიფო ორგანიზაციებში (პირველი კატეგორიის სუბიექტებში) OTA-ს ექნება უფლება, მოითხოვოს ქსელური სენსორის დანერგვა ინციდენტების აღმოსაჩენად. ქსელურ სენსორში, სავარაუდოდ, ქსელის სრულმა ტრაფიკმა უნდა გაიაროს (აქამდე ქსელური სენსორის მართვა მონაცემთა გაცვლის სააგენტოში იყო).

- მისი მოთხოვნისთანავე, პირველი და მე-2 კატეგორიის სუბიექტებმა უნდა მისცენ წვდომა ინფორმაციულ აქტივზე, ინფორმაციულ სისტემაზე ან/და ინფორმაციულ ინფრასტრუქტურაში შემავალ საგანზე, თუ ამგვარი წვდომა აუცილებელია მიმდინარე ან მომხდარ კომპიუტერულ ინციდენტზე რეაგირებისთვის. ჩანაწერის მიხედვით პრაქტიკულად დაუბრკოლებლად შეძლებს OTA სუბიექტების ინფორმაციულ სისტემებზე წვდომას. ჩნდება შესაძლებლობა სუს-ის სსიპ-ს ჰქონდეს წვდომა სახელმწიფო და სატელეკომუნიკაციო ორგანიზაციების ინფორმაციულ სისტემებზე, მონაცემთა ბაზებზე, ფაირვოლზე და ა.შ. აქვე დავაზუსტებთ, რომ სახელმწიფო ორგანიზაციებში შეიძლება იგულისხმებოდეს ნებისმიერი სამინისტრო, პარლამენტი. . .

- მეორე ან მესამე კატეგორიის კრიტიკული ინფორმაციული სისტემის სუბიექტის თანხმობით ოპერატიულ–ტექნიკური სააგენტო, მონაცემთა გაცვლის სააგენტო ან მის მიერ ავტორიზებულ პირთაგან კრიტიკული ინფორმაციული სისტემის სუბიექტის მიერ შერჩეული პირი ან ორგანიზაცია ატარებს ინფორმაციული უსაფრთხოების აუდიტს. აუდიტის ჩატარების შემდგომ დგება დასკვნა, რომლის მოთხოვნების შესრულება სავალდებულოა. მონაცემთა გაცვლის სააგენტოს ან მის მიერ ავტორიზებული პირის მიერ ჩატარებული აუდიტის დასკვნის ერთი ეგზემპლარი ეგზავნება ოპერატიულ–ტექნიკურ სააგენტოს. ნებისმიერ შემთხვევაში აუდიტის დასკვნები მეორე და მესამე კატეგორიის სუბიექტების სისუსტეების შესახებ იგზავნება OTA-ში, რომელიც, შედეგად ინფორმირებული იქნება ყველა კრიტიკული კერძო (მაგ. ბანკები) და სატელეკომუნიკაციო ორგანიზაციების სისუსტეების შესახებ.

- ასევე, OTA-ს ეძლევა უფლება პირველი კატეგორიის სუბიექტებში განახორციელოს გეგმიური თუ არაგეგმიური შემოწმებები, რომელიც მოიცავს: შიდა ქსელს, გარე ქსელზე წვდომის წერტილს, ქსელის კონფიგურირებას, ქსელის ფუნქციონირებისთვის, ასევე მისი უსაფრთხოებისთვის გამოყენებულ პროგრამული ან/და აპარატული უზრუნველყოფის საშუალებებს, ქსელში ჩართულ პროგრამულ ან/და აპარატული უზრუნველყოფის საშუალებებს, რომლებიც გამოიყენება მონაცემების მიღების, დამუშავების, შენახვის და გადაცემისთვის, პროგრამული ან/და აპარატული საშუალებების ქსელში ჩართვის ფორმალიზებულ ან არა ფორმალიზებულ წესებს და პროცედურებს. რეალურად OTA-ს ინციდენტის არსებობის გარეშეც ექნება შესაძლებლობა, მოითხოვოს წვდომა სისტემებზე დაქვემდებარებულ სუბიექტებში.

სამი CERT და ორი რეგულატორი

იქმნება მეორე სახელმწიფო CERT ოპერატიულ-ტექნიკურ სააგენტოში. გაუგებარია რატომ უნდა შეიქმნას კიდევ ერთი საჯარო CERT, როდესაც მონაცემთა გაცვლის სააგენტოს CERT-ის მუშაობაზე პრეტენზია არავის ჰქონია. მათ რამდენიმე წარმატებული პროექტი განახორციელეს.

რატომ იყოფა კომპეტენციები ისედაც მწირი ადამიანური რესურსების პირობებში? დგება საკითხი როგორ მოახერხებს ეს 2 ჯგუფი კოორდინაციას. ან საერთოდ რატომ უნდა გართულდეს ახალი ორგანოს დამატებით და კოორდინაციის საჭიროების შექმნით დალაგებული საკითხი? აქვე აღვნიშნავთ, რომ კიდევ ერთი სახელმწიფო CERT კი თავდაცვის სამინისტროს ჰყავდა (კიბერ უსაფრთოების ბიუროს ფარგლებში) და მას ცვლილებები არ ეხება.

კანონპროექტის მიხედვით, ინფორმაციული უსაფრთხოების სტანდარტი ერთობლივად უნდა გამოაქვეყნონ OTA-მ და მონაცემთა გაცვლის სააგენტომ. გაუგებარია რას ემსახურება კომპეტენციების გაყოფა მონაცემთა გაცვლის სააგენტოსა და OTA-ს შორის. რატომ უნდა აქვეყნებდეს 2 ორგანიზაცია 1 სტანდარტს? რომელ ქვეყანაში არსებობს მსგავსი პრეცედენტი?

ეროვნული ბანკის რეგულაცია ბანკებისთვის

მორიგი საკითხია მესამე კატეგორიის სუბიექტები, სადაც სავარაუდოდ შევლენ ბანკებიც. არადა ეროვნულმა ბანკმა გამოაქვეყნა კიბერ უსაფრთხოების ჩარჩო , რომელიც დაფუძნებულია ამერიკული NIST-ის კიბერ უსაფრთხოების ჩარჩოზე. რეალურად, როგორც კანონი, ასევე ეს ჩარჩო ითხოვს ინფორმაციული უსაფრთოების მართვის სისტემის დანერგვას. გაუგებარია, რატომ არის საჭირო 2 მარეგულირებელი ერთი და იგივე თემაზე ერთი და იგივე მოთხოვნებით? კანონის მომზადებაში არ იყო ეროვნული ბანკი ჩართული? რატომ არ მოხდა კოორდინაცია კანონის მომზადების დროს ეროვნულ ბანკთან? თუ კანონის შემუშავებაში ეროვნული ბანკიც იყო ჩართული და მაინც დარჩა ერთსა და იმავე საკითხზე 2 მარეგულირებლის თემა?

ევროპული ქვეყნების პრაქტიკა

დასავლეთის ქვეყნებში არ გვაქვს პრეცედენტი ქვეყანაში კიბერ უსაფრთხოების სტანდარტების დანერგვა და კიბერ უსაფრთხოების დონის გაზრდა უსაფრთხოების ან სადაზვერვო სამსახურებს ევალებოდეთ. მაგალითად, ესტონეთში კიბერ უსაფრთხოების სფეროს მართავს ორგანიზაცია, რომელიც არის ეკონომიკის სამინისტროს დაქვემდებარებაში. იხილეთ ესტონეთის კიბერ უსაფრთხოების კანონი

სახელმწიფო აუდიტის სამსახური თამაშგარე მდგომარეობაში

საინტერესოა, რომ როგორც არსებული, ისე ახალი კანონის მიხედვით სურათიდან საერთოდ ამოგდებულია სახელმწიფო აუდიტის სამსახური იმის მიუხედავად, რომ აუდიტის სამსახურმა რამდენიმე IT აუდიტიც შეასრულა , შესაბამისად დაგროვილი აქვს გარკვეული კვალიფიკაციაც და გამოცდილებაც.

ამჟამინდელი მონაცემებით საქართველოს კიბერ სივრცეში სამართლებრივი თვალსაზრისით შემდეგ სიტუაციაა:

ამათ ემატება კრიზისების მართვის საბჭო, რომელსაც კრიზისის პერიოდში ევალება ყველა სააგენტოს მუშაობის კოორდინაცია.

ახალი კანონპროექტით ვიღებთ შემდეგ სურათს:

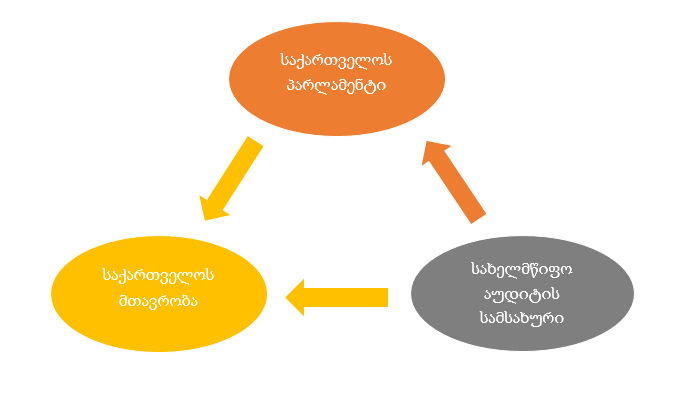

ზოგადად, ლოგიკურია, რომ პარლამენტმა მიიღოს კანონი, რომლის შესრულებაც დაევალება მთავრობას, ხოლო იმპლემენტაცია აკონტროლოს დამოუკიდებელმა ორგანომ, რომელიც ექვემდებარება პარლამენტს (ასეთი კი სწორედ აუდიტის სამსახურია).

ახალ კანონში ეს ლოგიკური და განვითარებულ ქვეყნებში (და უკვე საქართველოშიც) აპრობირებული ჯაჭვი დარღვეულია. პარლამენტი მიიღებს კანონს, რომლის შესრულებაც დაევალება მთავრობას და კერძო სექტორს, ხოლო იმპლემენტაციას გააკონტროლებს არა პარლამენტი ან მისი ორგანო, არამედ მთავრობა (უფრო კონკრეტულად კი სუს-ის სსიპ და მონაცემთა გაცვლის სააგენტო). ინფორმაციული უსაფრთხოების ერთ-ერთი კრიტიკული კონტროლი, როლებისა და პასუხისმგებლობების გადანაწილების შესახებ (segregation of duties) დარღვეულია.

მეტი ბიუროკრატია + ნაკლები კონკურენცია = გაუარესებულ ხარისხს

კიდევ ერთი უარყოფითი ასპექტი, რომელიც ჩადებული იყო 2012 წლის კანონში და ახლა ძლიერდება არის სახელმწიფო ორგანიზაციების (ამ შემთხვევაში, OTA-სა და მონაცემთა გაცვლის სააგენტოს) შესაძლებლობა იმუშავონ ტენდერებზე.

OTA-ს და მონაცემთა გაცვლის სააგენტოს ექნებათ უფლება კანონის დანერგვის აუდიტი თავად გააკეთონ. ასევე ექნებათ უფლება გააკეთონ შეღწევადობის ტესტები. ეს კი ვნებს კერძო სექტორს, რომლისთვისაც შეუძლებელია საბიუჯეტო ორგანიზაციასთან კონკურენციაში შესვლა (რადგანაც ამ ორგანიზაციებს კვალიფიკაციის ამაღლება და ადამიანური რესურსის მოზიდვა ბიუჯეტის ანუ გადასახადების გადამხდელთა თანხებით შეუძლიათ). განსაკუთრებით იმ პირობებში როდესაც საბიუჯეტო ორგანიზაცია თავად არის მარეგულირებელი.

საკანონმდებლო პროექტის მეექვსე მუხლში ცალსახად არის ჩანაწერი გაკეთებული, რომ მეორე ან მესამე კატეგორიის კრიტიკული ინფორმაციული სისტემის სუბიექტის თანხმობით ოპერატიულ-ტექნიკური სააგენტო, მონაცემთა გაცვლის სააგენტო ან მის მიერ ავტორიზებულ პირთაგან კრიტიკული ინფორმაციული სისტემის სუბიექტის მიერ შერჩეული პირი ან ორგანიზაცია ატარებს ინფორმაციული უსაფრთხოების აუდიტს. მაშინ, როცა იმავე მუხლის პირველი პუნქტის მიხედვით პირველი კატეგორიის კრიტიკული ინფორმაციული სისტემების აუდიტს ატარებს მხოლოდ ოპერატიულ-ტექნიკური სააგენტო: პირველი კატეგორიის კრიტიკული ინფორმაციული სისტემის სუბიექტის ინფორმაციული უსაფრთხოების აუდიტს უსასყიდლოდ ატარებს ოპერატიულ-ტექნიკური სააგენტო.

გარე ორგანიზაციები მთლიანად ეთიშებიან აუდიტის პროცესს, რაც აჩენს რისკს, რომ აუდიტი იქნება მონოპოლიზირებული, სუბიექტებს არ გაუჩნდებათ სურვილი დამატებით აუდიტების ჩატარების და შესაბამისად აუდიტების ხარისხი იქნება დაბალი. ვინ გადაამოწმებს OTA-ს მიერ ჩატარებული აუდიტების ხარისხს? უკონკურენტო გარემოში რა მოტივაცია ექნება OTA-ს რომ უზრუნველყოს მაღალი ხარისხი?

არაკონკურენტული გარემო ხელს შეუშლის ქვეყანაში კიბერუსაფრთხოების სფეროს განვითარებას. საერთაშორისო და ადგილობრივ ორგანიზაციებს არ ექნებათ უცხოელი და ადგილობრივი კადრების მოზიდვის და განვითარების მოტივაცია (საქართველო ისედაც პატარა ბაზარია. . .). დღემდე ცოდნის და გამოცდილების იმპორტი უმეტესწილად სწორედ უცხოელი ექსპერტების ადგილობრივ პროექტებში ჩართულობის ხარჯზე ხდებოდა.

თუ პარლამენტს/მთავრობას სურს გადაამოწმოს, რამდენად სრულდება კანონის მოთხოვნები, უბრალოდ შეუძლია სუბიექტს მოსთხოვოს დამოუკიდებელი მესამე მხარის მიერ ჩატარებული აუდიტის დასკვნა ან (სახელმწიფო ორგანიზაციებში) სახელმწიფო აუდიტის სამსახურის დასკვნებით იხელმძღვანელოს.

დასკვნის სახით შეიძლება ითქვას, რომ ახალი კანონპროექტით ვერც საქართველოს კიბერ უსაფრთხოების გაუმჯობესება მოხერხდება, მეორეს მხრივ კი გაჩნდება სუს-ის მიერ კრიტიკული ინფორმაციული ინფრასტრუქტურის სუბიექტებისა და მათი ინფორმაციული სისტემების ერთიანი ცენტრალიზებული კონტროლის რისკი.