რასაც წაიკითხავთ, ჰოლივუდური ფილმის სცენარი არ არის.

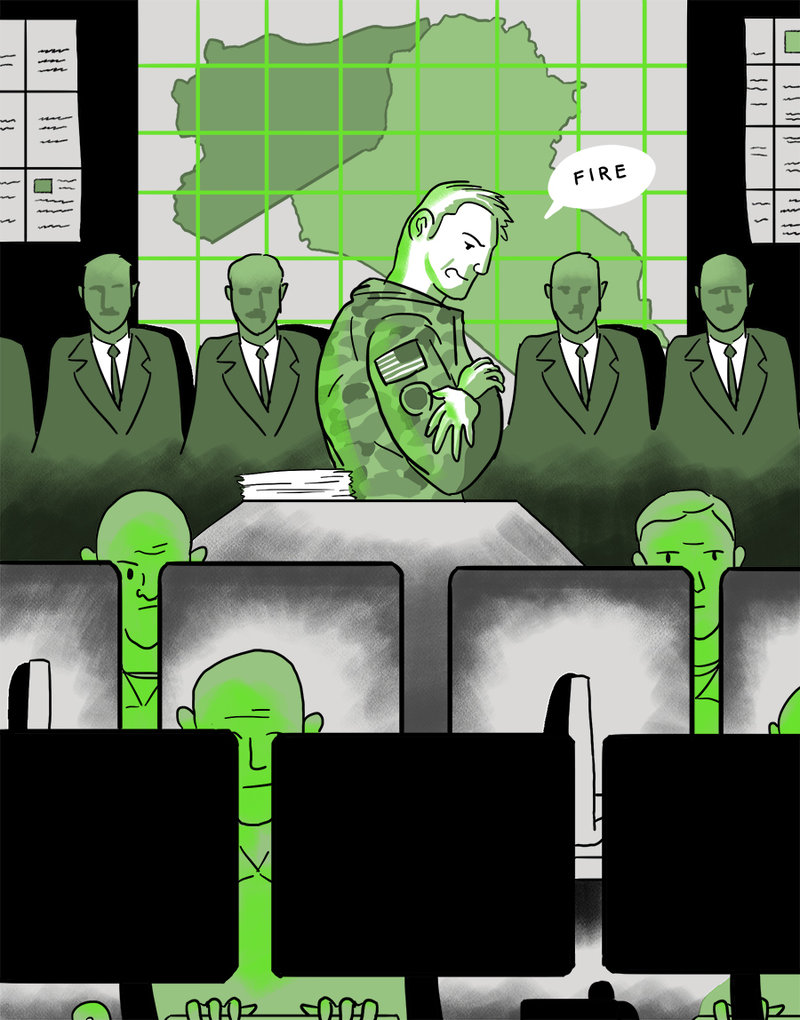

ოთახში მყოფი უამრავი ადამიანი მხოლოდ ერთ სიტყვას ელოდა: “ცეცხლი”.

ყველა უნიფორმაში იყო, მიმდინარეობდა დაგეგმილი ბრიფინგები, ბოლო დისკუსიები, გენერალური რეპეტიცია. “უნდოდათ ჩემთვის თვალებში ჩაეხედათ და ეთქვათ, ‘დარწმუნებული ხარ, რომ იმუშავებს?'”-თქვა ოპერატორმა, სახელად ნილმა. “ყოველ ჯერზე, მე უნდა მეთქვა ‘დიახ’, მნიშვნელობა არ ჰქონდა რას ვფიქრობდი.” ის ნერვიულობდა, მაგრამ ამავდროულად თავდაჯერებული იყო. შეერთებული შტატების კიბერ სარდლობასა და ეროვნული უსაფრთხოების სააგენტოს (NSA) აქამდე არასდროს ემუშავათ ერთობლივად მსგავსი მნიშვნელობის დავალებაზე.

ოთხი გუნდი მერხებთან მოსწავლეებივით დაეწყო. სერჟანტები კლავიატურის წინ ისხდნენ, ერთ მხარეს დაზვერვის ანალიტიკოსები იყვნენ, მეორე მხარეს – ენათმეცნიერები და დამხმარე თანამშრომლები. თითოეული სადგური აღჭურვილი იყო 4 რეგულირებად სამაგრებიანი დიდი მონიტორით, ძალიან გრძელი სიით, IP მისამართებითა და ონლაინ ფსევდონიმებით. ისინი კიბერ-მებრძოლები იყვნენ, თითოეული მათგანი დიდ საოფისე სავარძლებში იჯდა, დაახლოებით ისე, როგორც გეიმერები მოთავსდებიან ხოლმე გრძელი ღამის წინ.

“ვგრძნობდი, რომ ოთახში 80 ადამიანზე მეტი იმყოფებოდა მაყურებლებმა უკანა კედელი დაიკავეს” – იხსენებს ნილი (სტატიაში ანონიმურობისთვის ნამდვილი სახელები არ არის გამოყენებული). “ზუსტად არ მახსოვს, რამდენი ადამიანი ისმენდა ტელეფონით.”

ოპერაციის მართვის სართულიდან ნილი ხედავდა ყველა ოპერატორის ეკრანს. იგი ხედავდა არა მხოლოდ კოდირებულ ხაზებს, არამედ დედამიწის მეორე ბოლოში მყოფი ISIS-ის წევრების ეკრანებს. Operation Day-ს ფარგლებში სამიზნეებს ფრთხილად არჩევდნენ. საბოლოო ჯამში კი იმდენი სამიზნისთვის უნდა შეეტიათ, რომ სრული სია კედელზე იყო გაკრული 1×2.5 მეტრის ქაღალდზე.

სამიზნეთა შორის იყვნენ ISIS-ის მედია ოპერაციების ჯგუფის წევრები. მაგალითად, რედაქტორი და მონიშნული იყო მასთან დაკავშირებულ ყველა ექაუნთი და IP მისამართი. მეორე, შესაძლოა, ყოფილიყო ჯგუფის გრაფიკული დიზაინერი და ა.შ. როცა ტერორისტული დაჯგუფების წევრებს ეძინათ, სამხედრო კიბერ ოპერატორები ფორტ მიდში, ბალტიმორის მახლობლად, მზად იყვნენ ანგარიშებზე კონტროლი აეღოთ და მათთვის შეეტიათ.

ისინი ნილისგან მხოლოდ ერთ სიტყვას ელოდნენ: “ცეცხლი”.

2015 წლის აგვისტოში, NSA და შეერთებული შტატების კიბერ სარდლობა, მთავარი სამხედრო კიბერ-არმია, დილემის წინაში იდგა, თუ როგორი პასუხი გაეცა ახალი ტერორისტული დაჯგუფებისთვის, რომელიც წარმოუდგენელ სისასტიკესა და ძალადობას იჩენდა. ერთი რამ, რაზეც ყველა თანხმდებოდა – ISIS-ს ჰქონდა ის, რაც სხვა ტერორისტულ ორგანიზაციებს არ ჰქონდათ: მათ ინტერნეტი იარაღად აქციეს. ტერორისტული დაჯგუფება რეგულარულად იყენებდა დაშიფრულ პროგრამებს, სოციალურ მედიას, ყურადღების ცენტრში მყოფ ონლაინ გამოცემებს და ვიდეო პლატფორმებს, რათა გაევრცელებინა თავისი მესიჯი, მოეგროვებინა მხარდამჭერები და გამოეყენებინა ფიზიკური შეტევებისთვის.

საპასუხოდ საჭირო იყო ახალი ტიპის საბრძოლო მოქმედება, ამიტომ NSA-მ და შეერთებული შტატების კიბერ სარდლობამ შექმნა საიდუმლო რაზმი სპეციალური მისიით და დაიგეგმა ყველაზე მასშტაბური და ხანგრძლივი შეტევითი კიბერ-ოპერაცია შეერთებული შტატების სამხედრო ისტორიაში. ჯგუფ ARES-ზე და ოპერაცია Glowing Symphony-ზე რამდენიმე დეტალი გასაჯაროვდა.

“ბანქოს სახლი”

სტივ დონალდი, საზღვაო რეზერვის კაპიტანი, კრიპტოლოგიური და კიბერ ოპერაციების სპეციალისტი, არასამუშაო დროს უძღვებოდა კიბერუსაფრთხოების სტარტაპებს ვაშინგტონში. იგი ფერმკრთალი, შორსმხედველი, ოდნავ მორცხვი, geek-ის მანერების მქონე ადამიანი იყო. 2016 წლის გაზაფხულზე, მას არმიიდან დაურეკეს.

“ვერ ვიჯერებ, რომ ამას ვამბობ, მაგრამ ისინი ქმნიდნენ რაზმს ISIS-ის წინააღმდეგ ოპერაციების ჩასატარებლად.”

დონალდს უნდა მოეძებნა სპეციალისტების გუნდი, რომ გაეკეთებინა რაც აქამდე არასდროს გაუკეთებია – დაეჰაკა და ჩაეხშო ტერორისტული ორგანიზაციის ონლაინ ოპერაციაები. დონალდმა მოიძია კონტრტერორიზმის ექსპერტები, ვინც კარგად იცნობდა ISIS-ს და ნანახი ჰქონდათ, თუ როგორ განვითარდა ერაყელი ისლამისტების არაორგანიზებული ჯგუფი და გახდა დიდი და ძლევამოსილი. დონალდმა შეკრიბა ადამიანები, რომლებიც კლავიატურასთან იქნებოდნენ და მოძებნიდნენ ISIS-ის სერვერებს და შეუტევდნენ მათ. მან ასევე მოძებნა ოპერაციული სისტემების, მავნე პროგრამის ექსპერტები, ბიჰევიორისტები და ადამიანები, რომელთაც წლები ჰქონდათ გატარებული ISIS-ის წევრების თუნდაც პატარა და ერთი შეხედვით უმნიშვნელო ჩვევების შესწავლაში. მისია, როგორც დონალდმა მათ განუმარტა, იყო ISIS-ის დამარცხება – მათთვის წინააღმდეგობის გაწევა, შეჩერება და განადგურება კიბერ სივრცეში.

ეს იმაზე მეტად რთული აღმოჩნდა, ვიდრე ჟღერდა.

დაჯგუფებასთან ბრძოლა ეპიზოდური იყო. შეერთებული შტატების კიბერსარდლობა მხარს უჭერდა კიბერ შეტევაებს ISIS-ის წინააღმდეგ. მაგრამ ტერორისტემი ბევრს გადაადგილდებოდნენ, დაჯგუფებას ჰქონდა კარგი ოპერაციული უსაფრთხოება (opsec). ISIS-ის სერვერების ფიზიკური განადგურება საკმარისი არ იქნებოდა. ნებისმიერი ოპერაციისას საჭირო იყო ფსიქოლოგიური კომპონენტის ჩართვა ჯგუფის წინაღმდეგ.

“კიბერ გარემო შედგება ადამიანებისგან” – თქვა ნილმა. “ის მოიცავს მათ ჩვევებს, თუ როგორ მოქმედებენ, რა სახელებს ირქმევენ თავიანთ ანგარიშებზე, რა დროს შემოდიან დღის განმავლობაში, რა დროს ტოვებენ იქაურობას, რა სახის აპლიკაციებს იყენებენ თავიანთ ტელეფონებში. აწკაპებენ ყველაფერს, რაც შეტყობინების სახით მოსდით? თუ ფრთხილები და შეზღუდულები არიან? ყველა ეს დეტალი არის ის, რასაც ჩვენ ვეძებთ, და არა მხოლოდ კოდი.”

არ იქნება გაზვიადება, თუ ვიტყვით, რომ ოპერაცია Glowing Symphony ნილის იდეა იყო. იგი თვეების განმავლობაში თვალყურს ადევნებდა ISIS-ის პროპაგანდას – ატვირთულ ვიდეოებსა და ონლაინ გამოცემებს ISIS-ის წყაროებზე. ეძებდა შაბლონებს იმის გამოსავლენად, თუ როგორ ავრცელებდნენ ინფორმაციას ან ვინ ტვირთავდა მათ. შემდეგ მან შეამჩნია რაღაც, რაც მას აქამდე არ ენახა: ISIS იყენებდა მხოლოდ 10 ძირითად ანგარიშსა და სერვერს, რათა მსოფლიოს მასშტაბით თავისი კონტენტი გაევრცელებინა.

“ყველა ანგარიში, ყველა IP, ყველა დომენი, ყველა ფინანსური ანგარიში, ყველა ელექტრონული ფოსტის ანგარიში… ყველაფერი”,-თქვა ნილმა. დაჯგუფების ქსელის ადმინისტრატორები არ აღმოჩნდნენ ისეთი ფრთხილები , როგორებიც უნდა ყოფილიყვნენ. ისინი უბრუნდებოდნენ ძველ ექაუნთებს, რათა ემართათ მთელი ISIS-ის ქსელი. მათ შეიძინეს ნივთები ინტერნეტით ამ ანგარიშების მეშვეობით, ატვირთეს ვიდეოები, განახორციელეს ფინანსური ტრანზაქციები. ისინი ერთმანეთში ფაილებსაც კი აზიარებდნენ. “თუ ამ ანგარიშებზე მოვიპოვებდით წვდომას, უდიდეს ნაბიჯს გადავდგამდით ISIS-ის კიბერ სივრცეში დამარცხებისკენ”.

ნილი NSA-ში, ხელმძღვანელის ოფისში გაიქცა, აიღო მარკერი და დაიწყო თეთრ დაფაზე ‘შეშლილი’ წრეებისა და ხაზების ხატვა. “ყველაფერი კავშირშია, სწორედ ესაა ძირითადი პუნქტები!”- გაიხსენა მან. “თავს ისე ვგრძნობდი, თითქოს სატელევიზიო შოუში ვიყავი “ფილადელფიაში მუდამ მზეა”. კედლებზე ყველგან სურათები და წითელი ძაფები იყო, და არავის ესმოდა ჩემი.”

მაგრამ, როცა ნილი აგრძელებდა ახსნას და ხატვას, მას უნდა შეემჩნია, რომ ხელმძღვანელები თანხმობის ნიშნად თავს უქნევდნენ. “მე დავხატე ველოსიპედის საბურავი ყველა თავისი მიმაგრებული ნაწილით, რაც დაკავშირებულია ამ ერთ კვანძთან, თუმცა იყო კიდევ ერთი.” -თქვა მან. “ეს იყო ბანქოს სახლი”.

ჩვენ დავადასტურეთ ეს ანგარიში სამ ადამიანთან, ვინც იმ დროს იქ იმყოფებოდა. სწორედ ამ ნაჯღაბნებიდან დაიწყო ოპერაცია Glowing Symphony. მიზანი იყო, რომ შეექმნათ გუნდი და ოპერაცია, რომელიც დაამარცხებდა ISIS-ს კიბერ სივრცეში.

“ქირურგიულად ზუსტი კიბერ შეტევა”

2016 წლის გაზაფხული და ზაფხული თავდასხმისთვის მზადებაში გავიდა. ARES-ის წევრებმა არ გაამხილეს ყველაფერი როგორ მიაგნეს და მოიპოვეს წვდომა ISIS-ის ექაუნთებზე. მაგრამ ხაზი გაუსვეს, რომ მათ ტაქტიკურ არსენალში იყო მეილ ფიშინგი.

თითქმის ყველა სახის ჰაკინგი იწყება ადამიანის გატეხვით, პაროლის გატეხვით, ან პროგრამულ უზრუნველყოფაში სისუსტის აღმოჩენით. “პირველი, რასაც გააკეთებთ როცა შეხვალთ სამიზნე სისტემაში, არის ის, რომ დაჟინებით აგრძელებთ მოქმედებას”, თქვა გენერალმა ედვარდ კარდონმა (ARES-ის ხელმძღვანელი) და დაამატა, რომ იდეალურია ადმინისტრატორის ექაუნთის მოპოვება. “თქვენ თავისუფლად შეგიძლიათ იმოქმედოთ ქსელის შიგნით იმიტომ, რომ თქვენ გავხართ ჩვეულებრივ IT პერსონალს.” აღსანიშნავია, რომISIS-ს ჰყავდა დიდი ზომის IT განყოფილება.

მას შემდეგ, რაც ARES-ის ოპერატორები აღმოჩდნენ ISIS-ის ქსელში, მათ დაიწყეს ე.წ. ბექდორების გახსნა და მავნე პროგრამების გაშვება სერვერებზე, და ეძებდნენ საქაღალდეებს, რომლებიც შეიცავდა ინფორმაციას, რაც შეიძლება შემდგომში გამოსდგომოდათ, როგორიცაა დაშიფრული გასაღებები ან პაროლებით სავსე ფაილები. რაც უფრო ღრმად შედიოდა ARES ტერორისტების ქსელში, მით უფრო მართლდებოდა თეორია 10 ძირითადი კვანძის შესახებ.

თუმცა, აქ იყო ერთი პრობლემა. სერვერები არ იყო განთავსებული სირიაში ან ერაყში. ისინი იყვნენ ყველგან – მთელს მსოფლიოში, სამოქალაქო საზოგადოების კონტენტის გვერდით. ეს ყველაფერს ართულებდა. “ყველა სერვერზე იყო სხვა რაღაც, კომერციული, ლეგიტიმური კონტენტი”,- თქვა საჰაერო ძალების გენერალმა ტიმ ჰაუგმა, მეთაურის პირველმა მოადგილემ. “ჩვენ უნდა დაგვერტყა მოწინააღმდეგეს სივრცისთვის და სხვასთან აურზაური არ გამოგვეწვია.”

თუ ISIS ინახავდა თავის ინფორმაციას cloud-ში, ან სადაც სერვერი იდგა, პირობითად, საფრანგეთში, ARES-ს მოუწევდა ეჩვენებინა თავდაცვის დეპარტამენტის წარმომადგენლებისთის და შეერთებული შტატების კონგრესის წევრებისთვის, რომ კიბერ ოპერატორებს ჰქონდათ უნარი, შეესრულებინათ ქირურგიულად ზუსტი კიბერ შეტევა: შეეტიათ ISIS-ის სერვერზე, იმავე სერვერზე მყოფი ლეგიტიმური კონტენტის გარეშე.

მათ თვეები დახარჯეს მცირე მასშტაბის მისიებზე, სადაც აჩვენეს, რომ მათ შეეძლოთ შეეტიათ ISIS-ისთვის და არაფერი დაეშავებინათ იმავე სივრცეში არსებული, მაგალითად, საავადმყოფოს მონაცემებისთვის. ARES მზად იყო მიზანში ამოეღო ISIS-ის ონლაინ სივრცე სირიასა და ერაყის გარეთ. ნილმა დაიწყო მუშაობა იდეაზე, თუ როგორ უნდა გაეთიშათ მედია ოპერაციის მთელი გლობალური ქსელი.

კიდევ ერთი რამ იყო განსხვავებული სამუშაო ჯგუფ ARES-თან მიმართებით: ახალგაზრდა ოპერატორები, როგორიც იყო ნილი, უშუალოდ ახსენებდნენ თავიანთ მოსაზრებებს გენერლებს. სწორედ ასე დაიბადა ბევრი იდეა.

კარდონის თქმით, ახალგაზრდა ოპერატორებს ARES-ის რაზმიდან ესმოდათ ჰაკინგი, და კარგად იყვნენ გათვითცნობიერებული, თუ რისი გაკეთება შეეძლოთ კიბერსივრცეში, ეს ყველაფერი იმაზე უკეთ იცოდნენ, ვიდრე მთავარმა ოფიცრებმა. ოპერაციის გასაღები იყო მათი პირდაპირი კავშირი იმ ადამიანებთან, რომლებიც გადაწყვეტილებებს იღებდნენ.

პირველი ნაწილის დასასრული.

სტატია ადაპტირებულია npr.org-ის მასალიდან: How US Hacked ISIS.