უკანასკნელი წლების გახმაურებული კიბერ შეტევების უკან რუსული კვალი ჩანს. რუსული კიბერ ჯგუფები ფლობენ მაღალი დონის, დახვეწილ ტექნიკებსა და ხელსაწყოებს შპიონაჟისა და კიბერ სივრცეში დესტრუქციული ქმედებების განსახორციელებლად.

შეერთებული შტატების საპრეზიდენტო არჩევნების დაჰაკვა 2016 წელს (შეტევები ჰილარი კლინტონის ელ. ფოსტაზე, დემოკრატიული პარტიის ნაციონალური კომიტეტის დაჰაკვა), გამომძალველი ვირუსი NotPetya (რომელმაც 2016 წელს ელექტროენერგიის გარეშე დატოვა უკრაინის დედაქალაქი კიევი), მაკრონის საპრეზიდენტო კამპანიაში ჩარევა – ყველა ამ შემთხვევის გამოძიებამ ექსპერტები რუსულ ჯგუფებამდე, Fancy Bear (Sofacy), Turla, Cozy Bear, Sandworm Team და Berserk Bear-მდე მიიყვანა. თავის მხრივ, დიდი ალბათობით ამ ჯგუფების უკან რუსული სპეცსამსახურები, FSB (Федеральная служба безопасности) და GRU (Гла́вное управле́ние Генера́льного шта́ба Вооружённых Сил) დგანან.

ასევე ცნობილია, რომ კიბერ ოპერაციების მასშტაბების ზრდასთან ერთად, იზრდება რუსული APT დაჯგუფებების ეკოსისტემა და იღებს საკმაოდ კომპლექსურ სტრუქტურას. კიდევ უფრო რთულდება იმის გაგება, თუ უშუალოდ ვინ არის აქტორი რუსულ კიბერშპიონაჟში. მეორე მხრივ, მეტი ინფორმაცია უკეთესი ანალიზის საშუალებას აძლევს მკვლევარებს.

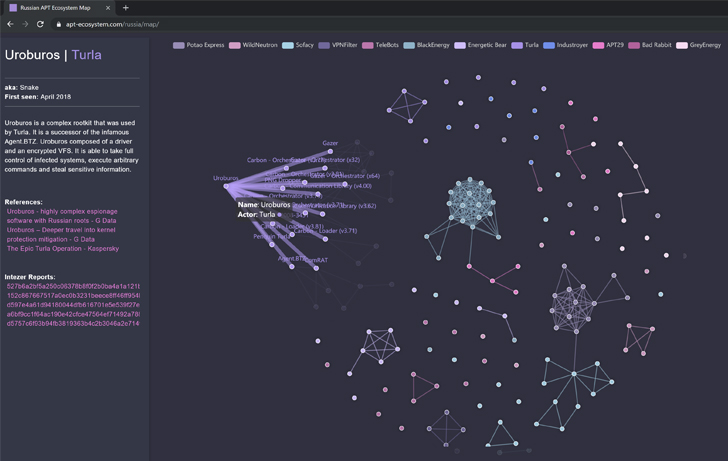

იმისათვის, რომ უფრო მეტად თვალსაჩინო გახდეს რუსი ჰაკერების როლი და მათი ოპერაციები, Intezer-ისა და Check Point Research-ის მკვლევარებმა ინტერაქტიული რუკა შექმნეს, რაც გვიმარტივებს რუსული კიბერ ოპერაციების ეკოსისტემის აღქმას.

Russian APT Map არის ვებ-აპლიკაცია, რომელიც შესაძლოა გამოიყენოს ნებისმიერმა ადამიანმა, ვისაც აინტერესებს ინფორმაცია რუსულ APT მავნე ვირუსების ნიმუშებზე და მათ კავშირებზე, მალვეარ-ოჯახებზე და მოქმედ აქტორებზე. გრაფაში თითოეულ კვანძზე დაწკაპებით ჩნდება გვერდითი პანელი, რომელიც შეიცავს ინფორმაციას მავნე ვირუსების ოჯახის შესახებ, ასევე, თანდართული აქვს ინფიცირებული ფაილის ანალიზის ლინკები და, დამატებითი ინფორმაციისთვის, მითითებული აქვს თემატური სტატიები და პუბლიკაციები.

მოცემული რუკა არის შედეგი ყოვლისმომცველი კვლევებისა, სადაც მკვლევარებს კლასიფიცირებული და გაანალიზებული აქვთ რუსულ ჰაკერულ დაჯგუფებებთან ასოცირებული 2000-ზე მეტი ვირუსის ნიმუში, რომელიც, თავის მხრივ, შეიცავს 22,000-მდე კავშირს.

ერთ-ერთი დასკვნა, რომელმაც სხვადასხვა ონლაინ გამოცემების ყურადღება მიიქცია არის ის, რომ რუსული APT ჯგუფები იყენებდნენ საკუთარ კოდებს თავისივე განსხვავებული ხელსაწყოებისთვის, მაგრამ არცერთი ჯგუფი არ იყენებდა სხვა ჯგუფის კოდებს. რუსი აქტორები ერთმანეთთან პროგრამულ კოდს არ აზიარებენ. თუმცა, უკვე დიდი ხანია ცნობილია, რომ FSB და GRU ერთმანეთთან გარკვეულ კონკურენციაში იმყოფებიან. გაეცანით სტატიის ბოლოს დალინკულ მასალებს ამ თემაზე მეტი ინფორმაციისთვის.

თუმცა, შესაძლოა კონკურენცია არაფერ შუაში იყოს. აღსანიშნავია, რომ სხვადასხვა დაჯგუფების მიერ ერთი და იმავე ხელსაწყოს გამოყენების შეზღუდვით, ბევრად გართულებულია ერთი მაკომპრომიტირებელი ოპერაციით სხვა ოპერაციების გამოაშკარავება.

მკვლევარების მიერ, ასევე, შემუშავებულია Yara-ს ხელწერებზე (rules) დაფუძნებული სკანირების ხელსაწყო, Russian APT Detector, რომელიც საჯაროა და ხელმისაწვდომია ნებისმიერი დაინტერესებული პირისთვის, ვისაც სურს დაასკანიროს კონკრეტული ფაილი, საქაღალდე ან მთლიანი ფაილური სისტემა და მოძებნოს რუსი ჰაკერების შექმნილი ვირუსები.

წაიკითხეთ მეტი:

- FSB-სა და GRU-ს საქმიანობაზე: https://themoscowproject.org/explainers/russias-three-intelligence-agencies-explained/

- რუსეთის სპეცსამსახურების ერთმანეთთან ურთიერთობაზე: https://www.ecfr.eu/page/-/ECFR_169_-_PUTINS_HYDRA_INSIDE_THE_RUSSIAN_INTELLIGENCE_SERVICES_1513.pdf

- რუსეთის კიბერ სტრატეგიის ანალიზი: https://www.iss.europa.eu/sites/default/files/EUISSFiles/CP_148.pdf

- კიბერ ოპერაციებისადმი რუსეთის მიდგომაზე: https://apps.dtic.mil/dtic/tr/fulltext/u2/1019062.pdf